In Fünf Schritten zu mehr E-Mail-Sicherheit

Die E-Mail bildet die Grundlage geschäftlicher Kommunikation, intern und extern. Dadurch ist sie mittlerweile auch der häufigste Einstiegspunkt für Cyberangriffe geworden.

Phishing-Angriffe, bei denen Angreifer sich über täuschend echt wirkende E-Mails Zugang zu Firmendaten und -Systemen verschaffen, haben in den letzten Jahren dramatisch zugenommen. Mit fünf einfachen Schritten können Sie die E-Mail-Sicherheit in Ihrem Unternehmen deutlich erhöhen.

Schritt 1: Installieren einer intelligenten, multifunktionalen Sicherheitslösung

…die den größten Teil der schädlichen E-Mails filtert, erkennt und blockiert, bevor sie ihren Adressaten erreicht.

Eine effektive Sicherheitssoftware ist die Basis. Es lohnt sich, eine Cloud-basierte Option in Betracht zu ziehen, die Echtzeit-Updates, Skalierbarkeit und die Integration mit anderen Sicherheits-Tools für gemeinsame Erkenntnisse ermöglicht.

Zusätzlich sollten geeignete Kontrollen für ein- und ausgehende E-Mails festgelegt werden, etwa unter folgenden Fragestellungen:

Werden E-Mails nur beim Empfang gescannt oder erfolgt auch ein Monitoring darüber, was die Benutzer anklicken, nachdem sie die E-Mail geöffnet haben?

Wie werden unerwünschte E-Mails oder solche, deren Authentifizierung fehlgeschlagen ist, unter Quarantäne gestellt?

Wer hat die Befugnis, Entscheidungen zu konfigurieren oder zu überstimmen?

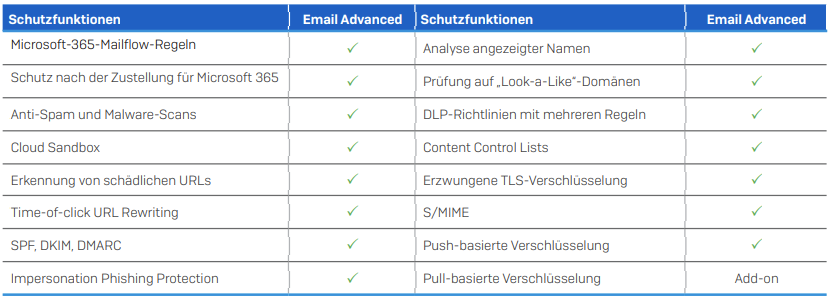

All diese Anforderungen vereint Sophos Central E-Mail Advanced. Sie haben eine zentrale Administration, in der Sie genau diese Richtlinien einstellen können und so den Benutzer viele Entscheidungen schon abnehmen „lassen“ können.

Schritt 2: Implementierung von robusten Maßnahmen zur E-Mail-Authentifizierung

Ein Unternehmen sollte in der Lage sein, zu verifizieren, dass eine E-Mail von der Person und der Quelle stammt, von der sie vorgibt zu kommen.

Phishing-E-Mails haben oft gefälschte oder getarnte E-Mail-Adressen, und die E-Mail-Authentifizierung bietet einen wichtigen Schutz dagegen. Eine E-Mail-Sicherheitslösung sollte in der Lage sein, jede eingehende E-Mail anhand der Authentifizierungsregeln zu überprüfen, die von der Domain festgelegt wurden, von der die E-Mail zu kommen scheint. Der beste Weg, dies zu tun, ist die Implementierung eines oder mehrerer anerkannter Standards für die E-Mail-Authentifizierung.

Die wichtigsten Industriestandards sind:

- Das Sender Policy Framework (SPF)

- DomainKeys Identified Mail (DKIM)

- Domain Message Authentication Reporting and Conformance(DMARC)

Diese Standards sind in Sophos Central E-Mail Advanced enthalten.

Schritt 3: Information der Belegschaft darüber, worauf achtzugeben ist

Aufmerksame Mitarbeiter*innen, die die Warnzeichen von verdächtigen E-Mails kennen, sind eine hervorragende Verteidigungslinie. Unternehmen können hierfür formelle Online-Schulungen durchführen, Beispiele für die neuesten Bedrohungen teilen, Tests durchführen und ihren Beschäftigten einige Standardprüfungen zeigen: Sieht die E-Mail-Adresse verdächtig aus, gibt es unerwartete Sprachfehler? Wenn sie von einem internen Teammitglied zu kommen scheint, würde dieses normalerweise auf diese Weise kommunizieren? Ist die eingehende E-Mail etwas, das man erwartet hat, von jemandem, den man kennt?

Wie bereits erwähnt, sind einige potenzielle Warnsignale schwieriger zu erkennen, wenn Nachrichten auf mobilen Geräten geöffnet werden. Eine Möglichkeit, dies zu adressieren, ist die Einführung von Bannern, die automatisch hervorheben, wenn eine E-Mail externen Ursprungs ist, auch wenn sie vorgibt, von einer internen Adresse zu kommen.

Schritt 4: Aufklärung der Mitarbeiter*innen über den Umgang mit Verdachtsfällen

Allen Beschäftigen sollte es leicht gemacht werden, Dinge zu melden, bei denen sie sich nicht sicher sind. Das bedeutet, ihnen einen einfachen Prozess zur Verfügung zu stellen, wie z. B. ein Intranet-Postfach für die Meldung verdächtiger Nachrichten. Das Ziel ist es, die Anzahl der gemeldeten Fälle zu maximieren.

Schritt 5: Auch ausgehende Unternehmens-E-Mails im Auge haben

E-Mails, die von einem Unternehmen versendet werden, werden von den Empfängern selbst anhand der oben aufgeführten Authentifizierungsmethoden geprüft. Auch sollte festgelegt werden, was hinsichtlich ausgehender E-Mails außerdem noch überwacht und kontrolliert werden sollte. So kann man etwa schauen, ob auf anomale Aktivitäten oder ungewöhnliche Verhaltensmuster hin überprüft wird (z. B. E-Mails, die regelmäßig mitten in der Nacht an nicht verifizierte IPs gesendet werden), die z. B. auf ein kompromittiertes internes E-Mail-Konto oder einen aktiven Cyberangriff hinweisen könnten. Oder auch ob etwa Zahlungsinformationen wie Kreditkartendaten oder andere Kunden-PPIs, die das Netzwerk verlassen, gescannt und blockiert werden.

Gerne berät Sie unser Experten-Team! Sprechen Sie uns an: